Azure Front DoorエンドポイントでHTTPS通信の必須化設定手順

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、Azure CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、Azure Front DoorエンドポイントでHTTPS通信の必須化設定手順について、リスクと対策を解説します。

ポリシーの説明

Azure Front Doorエンドポイントでは、既定でHTTPとHTTPSの両方のプロトコルが有効になっています。しかし、HTTPプロトコルは暗号化されていないため、通信内容が平文で送信され、セキュリティ上の重大なリスクがあります。本ポリシーは、Front DoorエンドポイントでHTTPS通信のみを許可し、HTTP通信を無効化することを要求します。

修復方法

コンソールでの修復手順

Azure コンソールを使用して、Front DoorエンドポイントでHTTPS通信のみを許可する設定を行います。

新規エンドポイント作成時の設定

- Azure Portalにログインし、検索バーに「CDN」と入力して「フロント ドア」を選択します

- 対象のFront Doorプロファイルを選択し、設定 > フロント ドア マネージャー で「+ エンドポイントの追加」をクリックします

- エンドポイントの作成画面で以下を設定:

- エンドポイント名:エンドポイント名を入力

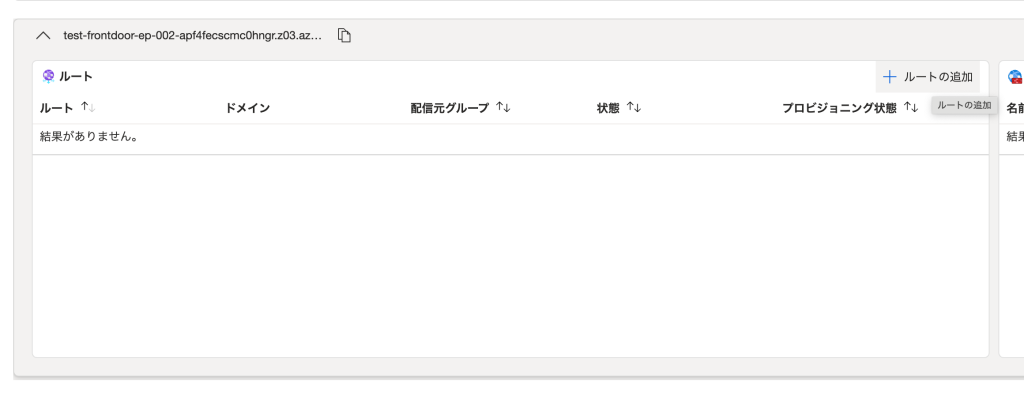

- エンドポイントの詳細を展開し、「ルートの追加」をクリックします

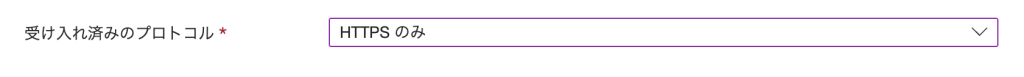

- 「受け入れ済みのプロトコル」を「HTTPSのみ」に設定する

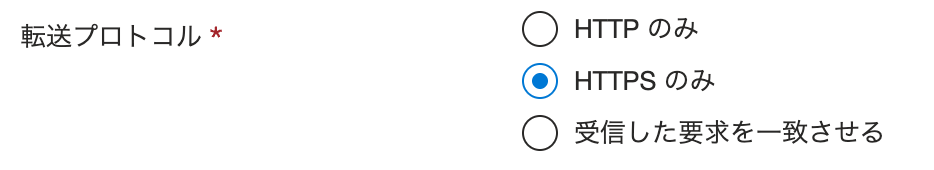

- 「転送プロトコル」を「HTTPSのみ」に設定する

- 「追加」をクリックしてルートを作成します

既存エンドポイントの設定変更

- Azure Portalにログインし、検索バーに「CDN」と入力して「フロント ドア」を選択します

- 対象のFront Doorプロファイルを選択します

- 設定 > フロント ドア マネージャー で変更したいエンドポイントの詳細を開いて、設定を変更したいルートを選択します

- 「受け入れ済みのプロトコル」を「HTTPSのみ」に設定する

- 「転送プロトコル」を「HTTPSのみ」に設定する

- 「更新」をクリックして変更を適用します

最後に

この記事では、Azure CDNエンドポイントでHTTPS通信の必須化設定手順について、リスクと対策を解説しました。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。