AWS Step Functions ステートマシンのログ記録設定について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、AWS Step Functions ステートマシンにおけるログ記録の重要性と、CloudWatch Logsへのログ出力を有効化する具体的な手順について解説します。

ポリシーの説明

AWS Step Functionsは、複数のAWSサービスを組み合わせたワークフローを視覚的に構築・実行できるサーバーレスオーケストレーションサービスです。ステートマシンの実行履歴や状態遷移に関するログをCloudWatch Logsに記録することで、ワークフローの実行状況を詳細に追跡し、問題の早期発見と解決を可能にします。

Step Functionsのログ記録機能を使用することで、以下の情報が記録されます:

- 実行の開始と終了

- 各ステートの入力と出力

- エラーの詳細情報

- リトライの試行

- 実行パスの追跡

修復方法

コンソールでの修復手順

AWSのコンソールを使用して、Step Functionsステートマシンのログ記録を有効にします。

- Step Functionsコンソールにアクセス

- AWSマネジメントコンソールにログイン

- 「Step Functions」サービスを選択

- 既存のステートマシンを編集

- ステートマシン一覧から対象のステートマシンを選択

- 「編集」ボタンをクリック

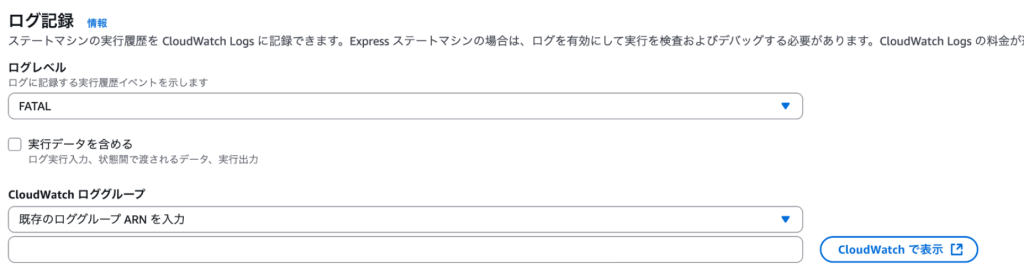

- ログ記録の設定

- 「ログ記録」セクションまでスクロール

- 「CloudWatch Logsにログを記録」を有効化

- ログレベルを選択:

- OFF: ログ記録なし

- ERROR: エラーのみ記録

- FATAL: 致命的エラーのみ記録

- ALL: すべての実行情報を記録(推奨)

- CloudWatch Logsグループの設定

- ロググループ名を指定(例: /aws/stepfunctions/my-state-machine)

- 新規作成または既存のロググループを選択

- IAMロールの設定

- CloudWatch Logsへの書き込み権限を持つIAMロールを選択

- 新規作成または既存のロールを使用

- 変更の保存

- 「保存」をクリックして設定を適用

Terraformでの修復手順

Step Functionsステートマシンのログ記録を有効にするTerraformの修正ポイント箇所です。

logging_configuration でLeverの設定やCloudwatch Logsの送付先などを選択します。

# Step Functionsステートマシン(ログ記録有効)

resource "aws_sfn_state_machine" "example" {

>>>> Skip

# ログ記録の設定

logging_configuration {

log_destination = "${aws_cloudwatch_log_group.stepfunctions.arn}:*"

include_execution_data = true # 実行データ(入出力)を含める

level = "ALL" # ALL, ERROR, FATAL, OFF から選択

}

}

最後に

この記事では、AWS Step Functions ステートマシンにおけるログ記録の重要性と、CloudWatch Logsを使用した実装方法について詳しく解説しました。

ログ記録を有効化することで、ワークフローの実行状況の可視化、エラーの迅速な特定、パフォーマンスの最適化、そしてコンプライアンス要件への対応が可能になります。特にビジネスクリティカルなワークフローでは、適切なログ設定が不可欠です。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。