AWS Network Firewall 完全パケットのデフォルトアクション設定手順について

このブログシリーズ 「クラウドセキュリティ 実践集」 では、一般的なセキュリティ課題を取り上げ、「なぜ危険なのか?」 というリスクの解説から、 「どうやって直すのか?」 という具体的な修復手順(コンソール、AWS CLI、Terraformなど)まで、分かりやすく解説します。

この記事では、AWS Network Firewall ポリシーにおける完全なパケットのデフォルトステートレスアクションの適切な設定について、リスクと対策を解説します。

ポリシーの説明

AWS Network Firewallでは、ステートレスルールに一致しない完全なパケット(非断片化パケット)に対して、デフォルトアクションを指定する必要があります。このポリシーは、完全なパケットに対するデフォルトのステートレスアクションが「Drop」または「Forward to stateful rule groups」に設定されていない場合に検出されます。

完全なパケットとは、IPフラグメンテーションされていない通常のパケットを指します。これらのパケットに対する適切なデフォルトアクションの設定は、ネットワークセキュリティの基本的な要素です。

修復方法

コンソールでの修復手順

AWSのコンソールを使用して、Network Firewallポリシーの完全パケットのデフォルトアクションを設定します。

- AWS Management Consoleにログイン

- VPC コンソール (https://console.aws.amazon.com/vpc/) を開きます

- Network Firewallsセクションに移動

- 左側のナビゲーションペインで「Network Firewall」を展開

- 「Firewall policies」を選択

- 対象のファイアウォールポリシーを選択

- 修正が必要なポリシー名をクリック

- ポリシーの詳細ページが表示されます

- ステートレスルール評価セクションの確認

- 「Stateless rule evaluation」セクションを探します

- 現在の設定を確認し、「Edit」ボタンをクリック

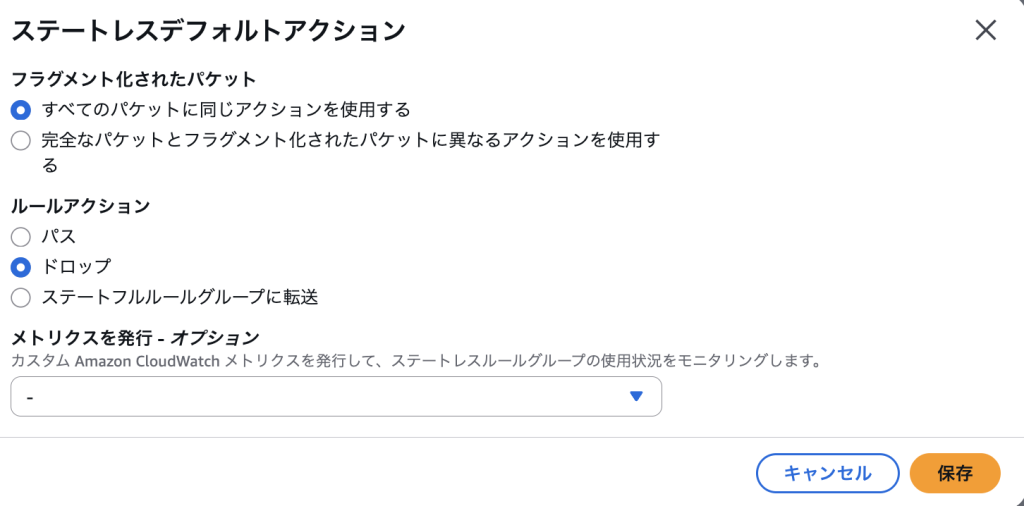

- デフォルトアクションの設定変更

- 「Stateless default actions」セクションに移動

- 「Full packets」の設定を確認

- 以下のオプションから選択:

- 推奨設定の選択

- 最も推奨: 「Forward to stateful rule groups」を選択

- ステートフルエンジンで詳細な検査を実施

- アプリケーション層の検査が可能

- より高度な脅威検出が可能

- 代替推奨: 「Drop」を選択

- 明示的に許可されていないトラフィックをすべて拒否

- シンプルで安全なアプローチ

- パフォーマンスへの影響が最小

- 最も推奨: 「Forward to stateful rule groups」を選択

- カスタムアクションの設定(オプション)

- 必要に応じて、カスタムアクションを定義

- メトリクスの発行やカスタムログを設定

- 優先度の確認

- ステートレスルールグループの優先度を確認

- デフォルトアクションが意図したとおりに適用されることを確認

- 設定の保存と適用

- 「Save」ボタンをクリック

- 変更内容のサマリーを確認

- 「Save changes」をクリックして適用

- 設定の検証

- ポリシーの詳細画面に戻る

- 完全パケットのデフォルトアクションが正しく設定されていることを確認

- 関連するファイアウォールのステータスを確認

最後に

この記事では、AWS Network Firewall ポリシーにおける完全なパケットのデフォルトステートレスアクションの適切な設定について、リスクと対策を解説しました。

完全パケットに対する適切なデフォルトアクションを設定することで、ゼロデイ攻撃や設定ミスによるセキュリティホールのリスクを大幅に軽減できます。「Forward to stateful rule groups」を選択することで、すべてのトラフィックが詳細な検査を受け、より包括的なセキュリティを実現できます。

この問題の検出は弊社が提供するSecurifyのCSPM機能で簡単に検出及び管理する事が可能です。 運用が非常に楽に出来る製品になっていますので、ぜひ興味がある方はお問い合わせお待ちしております。 最後までお読みいただきありがとうございました。この記事が皆さんの役に立てば幸いです。

CSPMについてはこちらで解説しております。併せてご覧ください。