SBOMとは?ソフトウェア部品表と脆弱性管理の完全ガイド

今注目を集めるSBOM

Log4jの脆弱性が世界を震撼させた日から数年、ソフトウェアサプライチェーン攻撃はもはや対岸の火事ではありません。攻撃者は、防御の薄いサードパーティのソフトウェアコンポーネントを狙い、標的企業の心臓部へと侵入します。従来のファイアウォールやアンチウイルスといった「境界線」を守るだけのセキュリティ対策は、その限界を露呈しています。

こうした中、ビジネスの生命線を守るための新たな羅針盤として注目されているのがSBOM(Software Bill of Materials / ソフトウェア部品表)です。

SBOMは、例えるなら「ソフトウェアの食品成分表」。アレルギー物質(脆弱性)が含まれていないか、消費期限(サポート期限)は切れていないかを一目で確認できるようにするものです。これにより、ソフトウェアの透明性を向上させ、脆弱性リスクを劇的に低減します。

2025年以降、EUのサイバーレジリエンス法(CRA)を筆頭に、SBOMの提出は法的に「義務化」されます。これは、もはや「やれば有利」なベストプラクティスではなく、「やらなければビジネスが継続できない」必須要件になることを意味します。

本稿は、その来るべき未来に備え、SBOM導入の成功法則と、多くの企業が陥る「失敗の罠」を徹底的に解き明かします。

SBOMとは?ソフトウェア部品表の基本

まずはSBOMの基本についてまずは理解しましょう。

SBOMとは、特定のソフトウェアを構成するすべてのコンポーネント(部品)と、それらの依存関係を網羅した詳細なリストです。

具体的には、以下のような情報を含みます。

- オープンソースソフトウェア(OSS)の名称とバージョン

- サードパーティ製の商用ライブラリ

- コンポーネントの提供元

- ライセンス情報

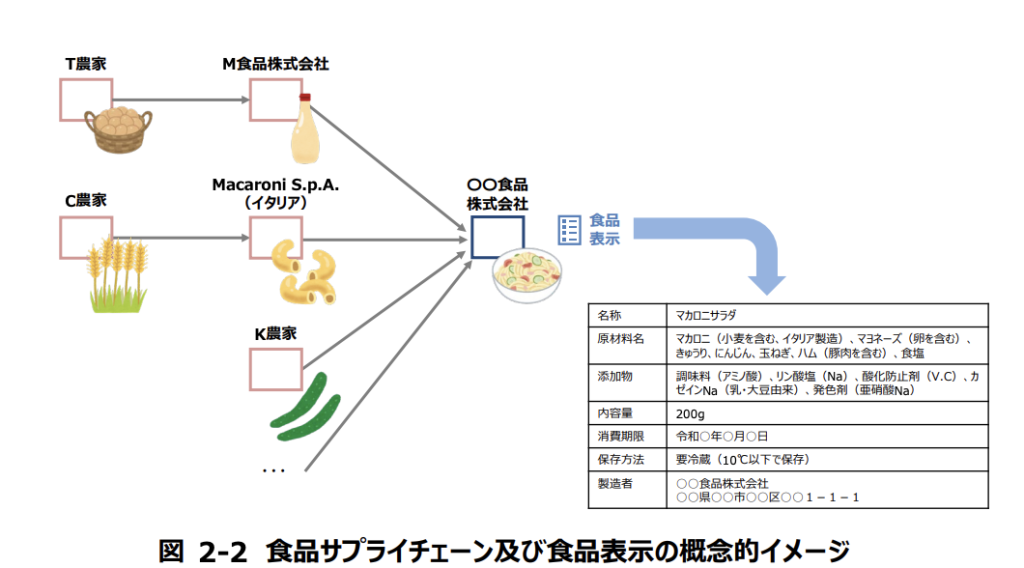

経済産業省は「ソフトウェア管理手法等導入に向けたガイドライン」において、SBOMを「スーパーなどで販売されている食品の裏面に記載されている『原材料名』のようなもの」と例えています。

引用: 経済産業省 ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引

例えば、あなたがアレルギーを持っている場合、食品の原材料表を確認することで「小麦」や「乳製品」といったアレルゲンが含まれているかどうかを即座に判断できます。同様に、SBOMを確認すれば、特定の脆弱性が見つかった「Log4j」などのコンポーネントが自社ソフトウェアに含まれているかどうかを即座に判断できるのです。

また、食品の原材料には「産地」や「添加物」の情報も含まれていますが、SBOMにも同様に「ベンダー情報」や「ライセンス種別」などの重要な付加情報が含まれています。これにより、ソフトウェアを構成する「材料(コンポーネント)」の詳細が一目で把握でき、安全性と品質を確保するための基盤となります。

なぜ今、SBOMが絶対に必要なのか?

SBOMが不可欠とされる理由は、主に4つです。

- サプライチェーン攻撃への対策

自社が利用するソフトウェアにどの部品が使われているかを正確に把握することで、新たな脆弱性が発見された際に「自社は影響を受けるのか?」を即座に特定できます。 - 法規制・業界標準への対応

後述するEUのCRAや米国の政府調達要件など、SBOMの提出はグローバルなビジネス標準になりつつあります。 - 正確なライセンス管理

OSSのライセンス違反は、重大な法的リスクやブランドイメージの毀損に繋がります。SBOMは、コンプライアンス遵守を強力に支援します。 - 迅速な脆弱性対応

コンポーネントレベルの脆弱性情報を得てから「調査」するのではなく、常に最新の部品表を元に「瞬時に」影響範囲を特定し、対応に着手できます。

【重要】SBOMは「作成して終わり」ではない

迫りくる規制の波

SBOMの導入が進む背景として世界中でSBOM提出を義務化する法規制の波が押し寄せています。

EUサイバーレジリエンス法(CRA)

欧州でビジネスを行うほぼすべての企業にとって、CRAは避けて通れない規制です。

- 施行時期 2027年頃から段階的に義務化が開始される見込みです。準備期間を考えると、2025年からの対応開始が必須となります。

- 対象範囲 スマートフォン、IoT機器、ソフトウェアなど「デジタル要素を持つ幅広い製品」が対象です。

- 要求事項 製品の脆弱性情報を開示し、SBOMを提出する義務が課せられます。違反した企業には、全世界売上の数%という巨額の罰金が科される可能性があります。

参考: https://www.hitachi-solutions.co.jp/sbom/learn/sbom-for-cra/

日本国内の動向と金融業界への波及

日本も例外ではありません。経済産業省は「ソフトウェア管理に向けたSBOM(Software Bill of Materials)の導入に関する手引」を公開し、企業にSBOMの導入を強く推奨しています。

さらに、金融業界ではEUのDORA(Digital Operational Resilience Act)規制が、金融機関だけでなく、それらにサービスを提供するICTベンダーにも影響を及ぼし始めており、SBOMはその中核的な要件の一つです。

SBOM導入を成功に導く4つの重要ポイント

ソフトウェアサプライチェーンのリスク管理に不可欠なSBOM(Software Bill of Materials)。その導入を成功させ、継続的に運用していくためには、以下の4つのポイントが重要です。

1. 推進体制の構築:責任の所在を明確に

SBOMの導入と運用を推進する責任部署を明確に定めます。これにより、全社的な取り組みとして円滑に進行させることが可能になります。

2. 自社に最適なツール選定:導入失敗を避ける最重要ステップ

SBOM導入の成否を分ける最も重要なステップがツール選定です。市場には数多くのツールが存在しますが、特に以下の3つの連携機能は、将来の運用を見据えた上で必須と言えるでしょう。

- GitHub/CI/CD連携 手動でのSBOM作成は形骸化しがちです。開発プロセスにシームレスに組み込み、SBOM生成を完全に自動化できることが重要です。

- クラウド連携 (AWS/Azure/Google Cloud) 本番環境で稼働するアプリケーションのSBOMを自動で取得・更新できる能力は不可欠です。特に、コンテナやサーバーレスといったモダンな環境への対応は必須要件となります。

- 脆弱性データベース連携 SBOMが持つコンポーネント情報と、NVDなどの最新の脆弱性データベースをリアルタイムで照合し、リスクを自動的に検知・評価できることが求められます。

3. CI/CDへの統合:開発プロセスとの一体化

SBOMの生成をCI/CDパイプラインに組み込むことで、開発プロセスの一部として自然に定着させます。これにより、開発スピードを損なうことなく、セキュリティを確保できます。

4. 継続的な運用:SBOMを「生きた」情報に

SBOMは一度作成して終わりではありません。新たな脆弱性情報を常に監視し、SBOMを最新の状態に保つことで、継続的なリスク管理を実現します。

これらのポイントを押さえ、自動化を前提とした継続的な運用体制を構築することが、SBOM導入を成功させるための鍵となります。

SBOM運用における課題

多くの企業がSBOMの導入で直面する主な課題は以下のとおりです:

- 情報の断片化 SBOMデータと他のセキュリティ情報(脆弱性データベース、資産管理情報など)が連携されず、分断されることでリスク評価が困難になります。

- 継続的な更新の難しさ SBOMは「作成して終わり」ではなく、ソフトウェアの更新に合わせて常に最新状態を維持する必要があります。

- 膨大なアラート処理 単機能ツールでは優先順位付けができず、B社のように「情報の洪水に溺れる」状況に陥りがちです。

- リソースの浪費 断片化したツールからのアラートに対応するため、貴重なエンジニアリングリソースが無駄に消費されています。

SBOMだけではない統合的なセキュリティ運用の重要性

「情報の断片化」が最も大きな課題になり売ります。

多くの企業では、セキュリティリスクがサイロ化(分断)されています。

- ASM インターネットに公開されている資産(ドメイン、IP)のリスク

- CSPM クラウド(AWS/Google Cloud/Azure)の設定不備リスク

- 脆弱性診断 稼働中のWebアプリケーションの脆弱性リスク

- SBOM ソフトウェアを構成する「部品」のリスク

これらを別々の単機能ツールで管理している限り、B社のように情報の洪水に溺れる運命は避けられません。なぜなら、各ツールの「点」の情報だけでは、ビジネスインパクトに基づいたリスクの優先順位付けが不可能だからです。

単機能ツールの限界と「統合」がもたらす価値

Securifyでは、サプライチェーンセキュリティの根本的な課題を解決します。SBOMを単なる部品表として扱うのではなく、ASM/CSPM/脆弱性診断などの様々なプラットフォーム全体の機能と融合させることで、真に対処すべきリスクを特定します。

結論:SBOM対応を、ビジネスを守る「戦略的投資」へ

本記事では、SBOMの基本から、迫りくる義務化の波、そして導入の成否を分ける決定的な要因について解説してきました。

要点をまとめます。

- SBOMは2025年以降、ビジネス継続のための必須要件となる。

- 失敗の本質は、SBOMで得た情報と、他のセキュリティ情報が「断片化」することにある。

- 成功の鍵は、ASM, CSPM, DASTと連携した「統合型プラットフォーム」を選択すること。

一方でSBOM単体では防げない脅威も当然ながら存在します。真の安全を確保するためには、SBOMはもちろんのこと、ASM、脆弱性診断、CSPMといった先進的なソリューションを連携させた、多層的かつ統合的なセキュリティアプローチが必要不可欠です。

弊社が提供する Securify では包括的なアプローチでセキュリティ対策を実現いただけます。

ぜひお気軽にお問い合わせください。

SecurifyのSBOM機能についてはこちらでご紹介しております。併せてご覧ください。

参考文献

- Regulation (EU) 2024/2847 Cyber Resilience Act(EUR‑Lex)[1]

- EU CRAにおけるSBOM要件まとめ(Anchore)[2]

- SBOM and the EU CRA(SafeDep)[3]

- 経済産業省「ソフトウェア管理に向けたSBOM導入に関する手引(Ver2.0)関連リリース」(英語版案内)[4]

- 経済産業省・内閣官房 国家サイバー統括室:SBOM共有ビジョンに関する国際ガイダンス共同署名[5]

- NTIA:The Minimum Elements for a Software Bill of Materials (SBOM)[7]

- What is a Software Bill of Materials?(Harness)[8]

- Microsoft SBOM Toolの概要と実装(解説記事)[9]

- The Complete Guide to SBOMs(FOSSA)[10]

- What is a Software Bill of Materials?(Balbix)[11]

- DORAがICTサードパーティに与える影響(PwC)[12]

- 国内報道:SBOM共有ビジョンに関する国際ガイダンス共同署名(EnterpriseZine)[13]