CSPM(Cloud Security Posture Management)とは?基礎から選び方、限界と対策まで完全ガイド

はじめに

クラウドの利便性がビジネスを加速させる一方で、その影に潜む深刻なリスクをご存知でしょうか?近年、クラウド環境への侵入は急増しており 、その多くは「たった一つの設定ミス」が原因です 。建設業や総合IT企業など、さまざまな業種で設定ミスによる情報漏洩インシデントが報告されています 。自社のクラウド環境は本当に安全でしょうか?「うちは大丈夫」と過信しているその瞬間が、最も危険です。この課題を解決する鍵となるのが「CSPM (Cloud Security Posture Management)」です。この記事では、CSPMの基本から選び方、そして単体では守れない領域とその対策まで徹底解説します。

CSPM(Cloud Security Posture Management)とは何か

CSPM(Cloud Security Posture Management)とは、クラウドサービスの設定ミスを自動で検知し、セキュリティ体制を継続的に最適化するソリューションのことです 。クラウド環境全体のセキュリティ設定を監視し、設定ミスやコンプライアンス違反、脆弱性を検出します 。まさに、クラウド環境の健康状態を定期的にチェックする「健康診断」のようなものです。「Posture Management(ポスチャー管理)」とは、「あるべき正しい姿勢(Posture)を保つための管理」を意味します。CSPMは、この「正しい姿勢」、つまり安全な設定状態が常に維持されているかを監視・管理する役割を担います。主に監視対象となるのは、AWS、Azure、Google Cloudといった主要なクラウドプラットフォーム上のIaaSやPaaS環境の設定です 。API連携により、クラウド側の設定状態を自動的に確認します 。

なぜ今、CSPMが不可欠なのか?3つの深刻な背景

背景1:ヒューマンエラーによる設定ミスの頻発

クラウド環境は日々複雑化・巨大化しており、手動での設定管理は限界に達しています。前述の通り、設定ミスに起因する情報漏洩事例は後を絶ちません 。たった一つでも過剰に公開されたストレージや、適切に制御されていない権限など、些細なミスが重大なセキュリティホールを生む設定を行ってしまうと直ちに情報漏洩につながる事案になりかねません。

Iac(infrastructure as code)などのアプローチを通じて出来る限りコード化/自動化を行うアプローチもありますが、それだけで完全に設定ミスを管理するのは困難でしょう。

背景2:責任共有モデルの罠

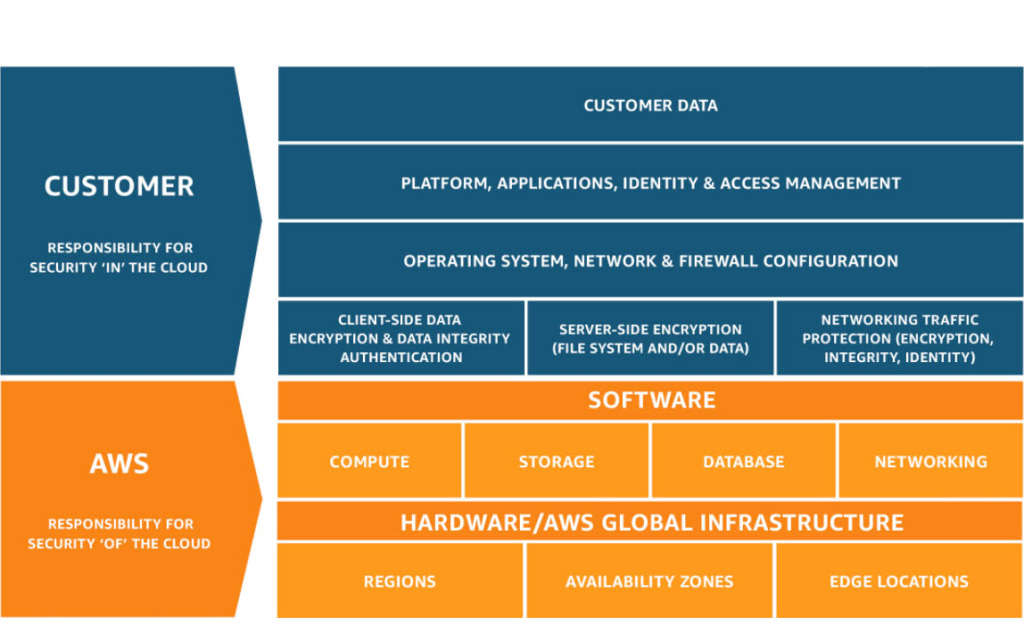

クラウドを利用する際、セキュリティに関する責任はクラウド事業者と利用者(貴社)で分担されます。これが「責任共有モデル」です 。クラウド事業者は「クラウドのセキュリティ」(物理インフラなど)を担いますが、「クラウド上のセキュリティ」(設定やデータなど)は利用者の責任です 。そのため、「クラウドを使っているから安全」ではなく、その設定や実装したアプリケーションなどは当然ながらユーザーの責任として適切に担保していく必要があります。

※ 利用するサービスによって責任領域は異なるが、当然ながらクラウド設定についてはユーザーの責任となる

出典: AWSにおける責任共有モデル

背景3:厳格化するコンプライアンス要件

GDPR、CCPA、ISO 27001、PCI DSSなど、企業が準拠すべき規制や基準は年々厳格化・多様化しています。CSPMは、これらの基準に沿った設定が維持されているかを自動で監査し、必要なレポートを生成することで、コンプライアンス対応の工数を大幅に削減します 。

クラウド設定ミスにおける情報漏洩の事例

自動車会社:8年以上の長期露出が判明

2023年5月、ある自動車会社では2013年から2023年まで約10年間、クラウド環境の設定ミスにより顧客データが外部からアクセス可能な状態だったことを公表しました。215万人の顧客の車両位置情報、ドライブレコーダー映像、車両識別番号などが露出し、さらに別の26万人の顧客のナビゲーションデータも影響を受けました。

日本では2024年度に過去最高の19,000件の個人情報漏洩が報告され、マイナンバー関連の漏洩も3,718件と過去最多を記録しています。

CSPMの主要機能と導入メリット

主要機能

- 可視化:クラウドアカウント内の全リソース(サーバー、DB、ストレージ等)とその設定状態を一覧表示します。

- 継続的な監視と脅威検出:CISベンチマークなどの業界標準や自社ポリシーに基づき、設定の違反を自動検知します 。

- コンプライアンス準拠の自動化:準拠状況をダッシュボードで可視化し、監査レポートを自動生成します。

- インシデント対応の迅速化と修復:違反を検知した際にはアラートを通知し、場合によってはLambda関数などを用いた自動修復を実行します 。

導入メリット

- セキュリティリスクの低減:設定ミスを早期に発見・修正することで、セキュリティリスクを大幅に軽減し、インシデントを未然に防ぎます 。設定ミス起因のインシデントを85-95%削減できるとの報告もあります 。

- 運用工数の削減:手動での監視・チェックから解放され、セキュリティ担当者の負担を軽減します。

- 監査対応の効率化:自動生成されたレポートにより、監査対応の時間とコストを削減できます 。

- 安全な基盤構築:安全なクラウド基盤を確保することで、新たなサービス開発やビジネス拡大といった「攻めのIT投資」を安心して推進できます。

【徹底比較】CSPMとCWPP、CIEMとの違いは?

CSPMは非常に重要ですが、クラウドセキュリティには他にも重要なソリューションがあります。特に混同されやすいのがCWPP (Cloud Workload Protection Platform) です。

- CWPP:CSPMはクラウドインフラストラクチャの設定(例:ファイアウォールルール、アクセス権限)を保護します 。一方、CWPPはそのインフラ上で動作するワークロード(例:VM、コンテナ内のOSやアプリケーション)を保護します 。簡単に言えば、CSPMが「建物の鍵やドアの施錠状態」をチェックするのに対し、CWPPは「建物の中の住人の安全」を守るようなものです 。

- CIEM:CIEM (Cloud Infrastructure Entitlement Management) は、クラウドリソースへの権限(特に過剰な権限)を管理・最適化することに特化したソリューションです 。

また、これらを統合的に行うものとしてCNAPP(Cloud Native Application Protection Platform)というアプローチがあります。

| 観点 | CSPM (Cloud Security Posture Management) | CWPP (Cloud Workload Protection Platform) | CIEM (Cloud Infrastructure Entitlement Management) | CNAPP (Cloud Native Application Protection Platform) |

|---|---|---|---|---|

| 保護対象 | クラウドインフラの設定(コントロールプレーン) | ワークロード内部(サーバー、コンテナ、サーバーレス) | クラウドリソースへのアクセス権限と特権 | クラウドネイティブアプリケーション全体 |

| 主な目的 | 設定ミス、脆弱な構成の発見と修正、コンプライアンス準拠 | マルウェア対策、不正侵入検知・防御、脆弱性管理 | 過剰な権限の発見・制御、最小権限原則の実現 | CSPM、CWPP、CIEMなどの機能を統合的に提供 |

| 具体例 | S3バケットの公開設定、IAMポリシー、ネットワーク設定の監視 | ウイルススキャン、ファイル改ざん検知、ホスト型IDS/IPS | 権限異常検知、未使用権限の特定、アイデンティティリスク分析 | 設定チェック、コンテナセキュリティ、権限管理、脆弱性スキャンの統合 |

失敗しないCSPMツールの選び方5つのチェックポイント

- 対応クラウドとサービスの網羅性 自社で利用しているAWS、Azure、Google Cloudなどのクラウドだけでなく、今後利用を検討しているサービスにも対応しているかを確認しましょう 。

- 検出ルールの柔軟性とカスタマイズ性 CISベンチマークなどの標準ルールに加え、自社の独自ポリシーをルールとして設定・適用できるかが重要です 。

- 修復機能のレベル 単なるアラート通知だけでなく、Lambda関数などを用いた自動修復や、管理者の承認を経て実行する半自動修復(ワンクリック修復)をサポートしているかを確認しましょう 。

- API連携と他ツールとの拡張性 SIEM、SOAR、チケット管理システムなど、既存のセキュリティ・運用ツールとAPIで連携できるかを確認します。

- レポートとダッシュボードの分かりやすさ 技術者だけでなく、経営層や監査担当者も状況を一目で理解できる、直感的なダッシュボードとレポート機能を備えているかが重要です。

CSPMの限界と、その先へ

CSPMは強力なツールですが、万能ではありません。その限界を理解し、補完するソリューションを導入することが、クラウドも含めたセキュリティ対策にとって非常に重要となります。

課題1:把握できていない資産(シャドーIT)の存在

CSPMがその能力を最大限に発揮するための大前提は、「監視すべきクラウドアカウントが全て連携されている」ことです。しかし、現実はどうでしょうか?

- 開発チームがテスト目的で、管理部門に無断で作成したクラウドアカウント

- 退職した従業員が個人で契約し、誰も管理しなくなった野良インスタンス

- M&Aによって引き継いだが、存在を忘れ去られているドメイン

これら企業が把握できていない資産(シャドーIT)は、当然ながらCSPMの監視対象外です。そして、攻撃者はまさにこのような管理の隙間を狙って侵入を試みます。

解決策:ASM (Attack Surface Management)/OSINTによる資産探索

ASMは、攻撃者の視点に立ち、インターネット上に公開されている自社のすべての資産(ドメイン、IP、クラウドインスタンス、SaaSアプリなど)を自動的に探索・発見します 。また、脆弱性診断を通じてアプリケーション層の脆弱性を検知する事によって網羅的にセキュリティリスクをあぶり出すことが出来ます。

課題2:アプリケーションとソフトウェアサプライチェーンの脆弱性

クラウドの設定が完璧でも、安心はできません。なぜなら、攻撃の侵入口はインフラ層だけではなく、その上で動作するアプリケーションや、利用しているオープンソースソフトウェア(OSS)に脆弱性があれば、そこが侵入口になります 。

- Webアプリケーションに潜む脆弱性(例:SQLインジェクション、クロスサイトスクリプティング)

- アプリケーションを構成するために利用しているオープンソースソフトウェア(OSS)に含まれる既知の脆弱性

これらは、CSPMの守備範囲外です。クラウドの設定がどれだけ堅牢でも、アプリケーションの”ドア”に鍵がかかっていなければ、そこから簡単に侵入されてしまいます。

解決策:SBOMや脆弱性診断などのアプリケーションに対してのセキュリティ対策

- SBOM (Software Bills of Materials) ソフトウェアの構成要素(使用しているライブラリ、フレームワークなど)を部品表として可視化します 。これにより、使用しているOSSに脆弱性が発見された場合、どのアプリケーションに影響があるかを迅速に特定・対応できます 。

- 脆弱性診断ツール 稼働中のWebアプリケーションに対して外部から攻撃を模倣し、SQLインジェクションやクロスサイトスクリプティング(XSS)などの実行時脆弱性を検出します。

結論

これからのクラウドセキュリティは、CSPMを中核としつつ、ASMによる攻撃対象領域の網羅的な把握、SBOMによるソフトウェアサプライチェーンの可視化、脆弱性診断によるアプリケーションレイヤーの保護を組み合わせた、統合的なアプローチが必須です。各ソリューションが連携することで、インフラからアプリケーションまで一気通貫のセキュリティ体制を構築できます。

まとめ

CSPMは、クラウド時代のセキュリティにおいて欠かせない第一歩です。設定ミスという最大のリスクを自動で管理し、コンプライアンスを効率化することで、安全なクラウド基盤を築くことができます。しかし、CSPM単体では防げない脅威が存在します。真の安全を確保するためには、CSPMを中核としつつ、ASM、SBOM、脆弱性診断といった先進的なソリューションを連携させた、多層的かつ統合的なセキュリティアプローチが必要不可欠です。

弊社が提供する Securify では包括的なアプローチでセキュリティ対策を実現いただけます。

ぜひお気軽にお問い合わせください。

SecurifyのCSPM機能についてはこちらでご紹介しております。併せてご覧ください。

参考文献(References)

- Gartner IT Glossary: Cloud Security Posture Management (CSPM) https://www.gartner.com/en/information-technology/glossary/cloud-security-posture-management-cspm

- Cloudflare Learning: What is CSPM? https://www.cloudflare.com/learning/cloud/what-is-cspm/

- Orca Security: What is CSPM? と CNAPP との関係整理 https://orca.security/learn/cloud-security/cspm/

- Netskope: Cloud Security Posture Management 解説 https://www.netskope.com/jp/resources/what-is-cspm

- AWS 公式: Shared Responsibility Model https://aws.amazon.com/compliance/shared-responsibility-model/

- Microsoft Azure 公式: Shared Responsibility in the cloud https://learn.microsoft.com/azure/security/fundamentals/shared-responsibility

- Google Cloud: Shared fate model https://cloud.google.com/security/shared-fate

- CIS Benchmarks 総合ポータル https://www.cisecurity.org/cis-benchmarks/

- CIS Benchmarks 概要 https://www.cisecurity.org/insights/white-papers/benchmarks-overview

- CIS Google Cloud Platform https://www.cisecurity.org/benchmark/google_cloud_computing_platform/

- CIS AWS Foundations ほか https://www.cisecurity.org/benchmark/amazon_web_services/

- CIS Oracle Cloud Infrastructure https://www.cisecurity.org/benchmark/oracle_cloud_infrastructure/