EPSSとは?徹底解説

はじめに

Meta Description: EPSS(Exploit Prediction Scoring System)は、脆弱性が実際に悪用される可能性を予測する評価指標です。CVSSとの違い、活用方法、導入ステップを解説します。

EPSSとは?なぜ必要か?

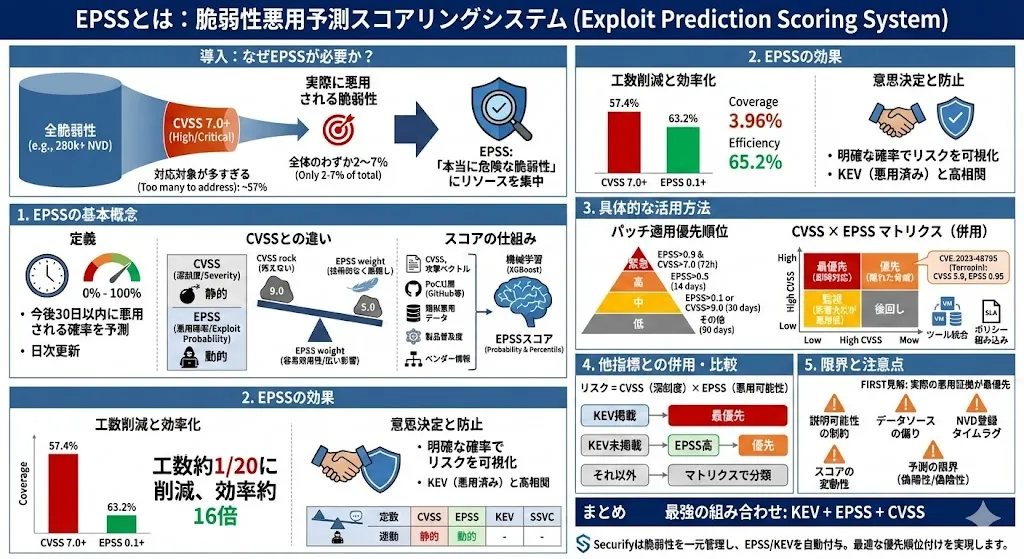

2024年には約40,000件のCVEが公開され、NVDに登録された脆弱性は28万件を超えました。

従来、私たちはCVSS(共通脆弱性評価システム)を基準に対応の優先順位を決めてきました。しかし、CVSS 7.0(High)以上に対応しようとすると、全脆弱性の約57%を処理する必要があります。

一方で、実際に悪用される脆弱性は全体の2〜7%程度です(FIRST公式見解)。VulnCheckの2024年データでも、悪用が確認されたのは公開CVEの約1%に過ぎません。

つまり、CVSSスコアが高いという理由だけで対応した脆弱性の多くは、実際には悪用されなかった可能性が高いのです。限られたリソースを「本当に危険な脆弱性」に集中させるため、新しいアプローチが求められています。

EPSSの基本概念

EPSSとは

- EPSS(Exploit Prediction Scoring System)は、FIRSTが開発・維持するオープンソースの指標です。

「ある脆弱性が今後30日以内に悪用される確率」を0〜100%で予測する

スコアが高いほど、近い将来に悪用される可能性が高いことを示します。

CVSSとの決定的な違い

| 指標 | 評価内容 | 性質 |

|---|---|---|

| CVSS | 脆弱性の深刻度(影響度) | 静的 |

| EPSS | 悪用される確率 | 動的 |

CVSSスコアが9.0(Critical)でも、攻撃が技術的に困難であればEPSSは低くなります。逆に、CVSSスコアが5.0(Medium)でも、攻撃コードが容易に入手でき広範囲に影響する場合、EPSSは高くなります。

スコアの仕組み

EPSSは機械学習モデル(XGBoost)と1,100以上の特徴量を用いてスコアを算出します。

主な特徴量:

- CVSSスコア、攻撃ベクトル

- 攻撃コード(PoC)の公開有無(GitHub、Exploit-DBなど)

- 過去の類似脆弱性の悪用データ

- 脆弱性の種類(CWE)

- 影響を受ける製品の普及度

- ベンダー勧告、NVDの参照情報

スコアは毎日更新されます。攻撃コードの公開をきっかけに、スコアが急上昇することもあります。

提供される値

- EPSS Probability(確率):悪用される確率(例:0.95 = 95%)

- EPSS Percentile(パーセンタイル):全脆弱性中の相対位置(例:0.98 = 上位2%)

EPSSの効果

工数削減の定量データ

FIRSTの公式データによる比較:

| 対応基準 | 工数 | カバレッジ | 効率 |

|---|---|---|---|

| CVSS 7.0以上 | 57.4% | 82.2% | 3.96% |

| EPSS 0.1以上 | 2.7% | 63.2% | 65.2% |

EPSSを活用することで工数を約20分の1に削減しながら、悪用される脆弱性の約6割をカバー可能。効率は約16倍に改善します。

意思決定の迅速化

「深刻度」という曖昧な基準ではなく、「悪用される確率」という明確なパーセンテージでリスクを可視化できます。経営層への説明も「今後30日以内に95%の確率で攻撃されると予測される」と、誰にでも理解できる形で伝えられます。

インシデント防止との相関

CISAのKEV(悪用が確認された脆弱性カタログ)に登録された脆弱性は、EPSSスコアが高い傾向にあります。EPSSスコアの高い脆弱性に優先対処することは、実際のインシデント防止に直結します。

具体的な活用方法

活用1:パッチ適用の優先順位付け

閾値の設定例:

| 優先度 | 条件 | 対応SLA |

|---|---|---|

| 緊急 | EPSS > 0.9 AND CVSS > 7.0 | 72時間以内 |

| 高 | EPSS > 0.5 | 14日以内 |

| 中 | EPSS > 0.1 OR CVSS > 9.0 | 30日以内 |

| 低 | 上記以外 | 90日以内 |

活用2:CVSSとEPSSの併用マトリクス

| EPSS 高 | EPSS 中 | EPSS 低 | |

|---|---|---|---|

| CVSS 高 | 最優先(即時対応) | 優先(計画的対応) | 監視(影響大だが悪用可能性低) |

| CVSS 中 | 優先(隠れた脅威) | 計画的対応 | 後回し |

| CVSS 低 | 監視強化 | 後回し | 後回し |

- 「CVSS 中/低 × EPSS 高」は従来の評価では見逃されがちな「本当に危険な脆弱性」です。

具体例:CVE-2023-48795(Terrapin Attack) SSHプロトコルの脆弱性で、CVSSは「5.9(Medium)」でしたが、影響範囲の広さからEPSSは0.95(95%)を示しました。CVSSだけでは「後回し」と判断されかねない脆弱性が、EPSSにより適切に優先されました。

活用3:セキュリティツールとの統合

- 脆弱性管理(VM)ツール:多くの最新ツールはEPSSを標準サポート

- SIEM/SOAR:「EPSSスコアが0.9を超えたら自動でチケット発行」などのワークフロー構築が可能

活用4:ポリシー・SLAへの組み込み

- リスクベースSLA:「CVSS 9.0以上は全て24時間以内」ではなく「EPSS 0.9以上は24時間以内」に再定義

- リスク受容基準:「EPSS 0.01未満かつCVSS 4.0未満は対応対象外」と明確化

他の指標との比較と併用

主要指標の比較

| 指標 | 提供元 | 評価内容 | 更新頻度 | メリット | デメリット |

|---|---|---|---|---|---|

| CVSS | FIRST | 深刻度 | 固定 | 標準化された評価軸 | 悪用状況を反映しない |

| EPSS | FIRST | 悪用確率 | 日次 | 対応を絞り込める | ブラックボックス性 |

| KEV | CISA | 悪用実績 | 随時 | 確実な情報 | 後追い情報 |

| SSVC | CISA/CMU | 対応方針決定 | 固定 | 自社状況を考慮可能 | 導入ハードル高 |

推奨する併用アプローチ

セキュリティリスクの基本式に当てはめると:

リスク = CVSS(深刻度) × EPSS(悪用可能性)

CVSSだけではリスクの片面しか見ていません。両方を組み合わせることで「真のリスク」に基づく優先順位付けが可能になります。

運用ルール:

- KEV掲載 → 最優先(EPSSに関わらず即時対応)

- KEV未掲載 × EPSS高 → 優先対応

- EPSS + CVSSマトリクスで分類

EPSSの限界と注意点

説明可能性の制約

機械学習モデルのため「なぜこのスコアなのか」を直感的に説明しにくい面があります。

データソースの偏り

主に英語圏のデータに基づくため、日本固有の製品(例:Proself)は低評価になる可能性があります。

NVD登録のタイムラグ

2024年以降、NVDでは処理遅延が発生しており、CVE公開から詳細情報付与まで数週間〜数ヶ月かかるケースがあります。公開直後の脆弱性にはEPSSスコアが付与されないことがあります。

スコアの変動性

毎日更新されるため、継続的なモニタリングとスコア急上昇へのアラート設定が必要です。

予測の限界

EPSSは予測システムであり、偽陽性(高スコアだが悪用されない)・偽陰性(低スコアだが悪用される)は発生します。

FIRSTの公式見解:「実際に悪用されている証拠がある場合、その情報はEPSSの予測よりも優先されるべきです。」

まとめ

EPSSは、膨大な脆弱性の中から「本当に悪用される可能性が高いもの」を予測し、限られたリソースを最適配分するための強力な指標です。CVSSが示す「深刻度」だけでなく、EPSSが示す「悪用確率」を組み合わせることで、工数を大幅に削減しながら実効性の高いセキュリティ対策を実現できます。

Securifyは、ASM、CSPM、SBOM、DASTで発見された全脆弱性を一元管理し、EPSSスコアとKEV情報を自動付与します。セキュリティ担当者は単一のダッシュボードで「自社にとって最も危険な脆弱性」を瞬時に把握できます。

EPSSを活用した次世代の脆弱性管理にご興味があれば、お気軽にお問い合わせください。