CNAPP(Cloud Native Application Protection Platform)とは?~意味・定義から導入メリット・選び方まで徹底解説~

CNAPPとは?意味・定義から導入メリット・選び方まで徹底解説

クラウドネイティブ開発が標準となった今、多くの企業が直面している課題があります。

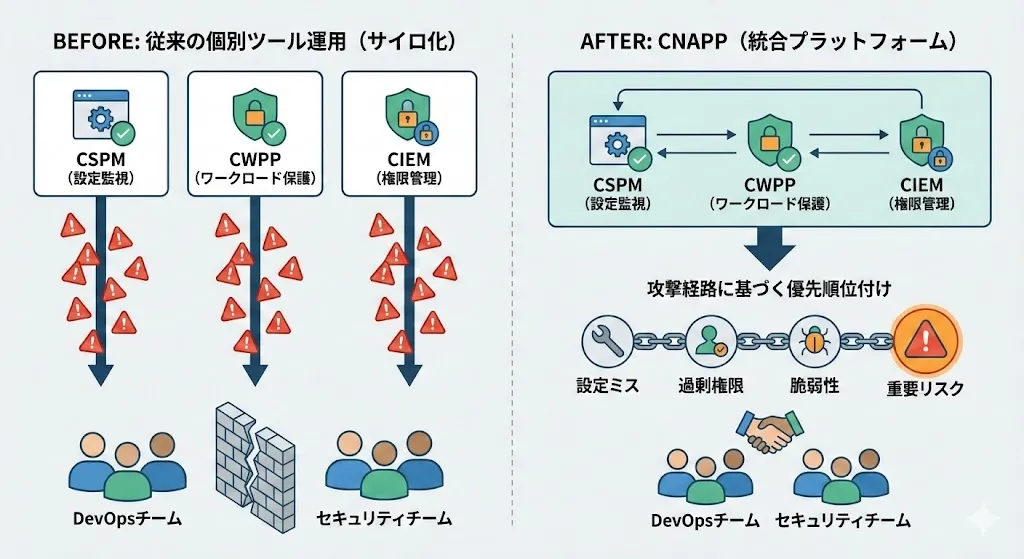

CSPM、CWPP、CIEM、DAST、SBOM——セキュリティツールが乱立し、アラートは増え続け、本当に危険なリスクが埋もれてしまう。DevOpsチームとセキュリティチームの間には溝が生まれ、設定ミスや脆弱性への対応は後手に回る。

この課題を根本から解決するのが CNAPP(Cloud Native Application Protection Platform) です。

本記事では、CNAPPの定義から構成要素、導入メリット、そして自社に最適なプラットフォームの選び方まで、実務に役立つ情報を体系的に解説します。

CNAPPとは?定義と基本概念

CNAPP(Cloud Native Application Protection Platform) は、Gartnerが2021年のInnovation Insightレポートで定義したセキュリティカテゴリです。日本語では「クラウドネイティブアプリケーション保護プラットフォーム」と訳されます。

CNAPPの本質は、クラウドネイティブアプリケーションのライフサイクル全体——コードの記述からCI/CDパイプライン、本番環境のランタイムまで——を統合的かつ継続的に保護することにあります。

従来のセキュリティツールは「クラウド設定の監視(CSPM)」「ワークロードの保護(CWPP)」など、特定のレイヤーに特化していました。CNAPPはこれらを統合し、コンテキストを共有しながらリスクを一元的に可視化・優先順位付けします。

CNAPPの核心は「ツールの統合」ではなく「リスク理解の統合」です。

設定ミス、過剰な権限、アプリケーション脆弱性——これらが単独で存在する場合と、同一リソースに集中している場合では、リスクの深刻度はまったく異なります。CNAPPはこの攻撃チェーンを横断的に把握し、実際に悪用される可能性の高いリスクを特定します。

CNAPPを構成する4つのコア機能

CNAPPは単一のツールではなく、複数のセキュリティ機能を統合したプラットフォームです。主要な構成要素を理解することで、自社に必要な機能を見極められます。

CSPM(Cloud Security Posture Management)

クラウドインフラストラクチャの設定ミスやベストプラクティス違反を検出する機能です。

従来のCSPMは本番環境の監視に特化していましたが、CNAPPにおけるCSPMはIaC(Infrastructure as Code)スキャンと連携し、開発段階から設定リスクを防止します。Terraform、CloudFormation、Kubernetesマニフェストなどのコードレベルで問題を検出し、本番環境へのデプロイ前に修正を促します。

CWPP(Cloud Workload Protection Platform)

コンテナ、仮想マシン、サーバーレス環境など、クラウドワークロードを保護する機能です。

CWPPの役割は、ビルド時のコンテナイメージスキャンから本番環境のランタイム保護まで多岐にわたります。CNAPPでは、CWPPで検出された脆弱性情報がCSPMやCIEMのデータと連携し、実際の影響範囲を正確に把握できます。

CIEM(Cloud Infrastructure Entitlement Management)

クラウド環境における過剰なIAM権限や特権アクセスを可視化し、最小権限の原則を実現する機能です。

単体のCIEMツールでは「この権限は過剰である」という事実しかわかりません。CNAPPでは、過剰権限を持つリソースに設定ミスや脆弱性が存在するかどうかを組み合わせて評価し、攻撃者に悪用された場合の実際のリスクをスコアリングします。

脆弱性管理(SCA / SBOM)

アプリケーション層の脆弱性とソフトウェアサプライチェーンリスクを管理する機能です。

SCA(Software Composition Analysis)はオープンソースライブラリの既知の脆弱性を検出し、SBOM(Software Bill of Materials)はソフトウェアの構成要素を一覧化します。CNAPPでは、これらの情報がCI/CDパイプラインに統合され、本番環境にデプロイされる前に脆弱性を検出・修正できます。

CNAPPと従来ツールの違い:比較表

| 観点 | 従来の個別ツール | CNAPP |

|---|---|---|

| データの連携 | ツール間でサイロ化 | 統合データベースで相関分析 |

| リスク評価 | 個別の検出結果を羅列 | 攻撃経路を考慮した優先順位付け |

| 対応フロー | SOCが手動で統合・判断 | 自動でコンテキスト付与、対応を推奨 |

| 開発との統合 | 別システムとして運用 | CI/CDに組み込み、シフトレフトを実現 |

| 運用コスト | ツールごとにライセンス・学習コスト | 統合プラットフォームでTCO削減 |

CNAPPがもたらす4つの導入メリット

1. リスクの可視化と優先順位付けの精度向上

CNAPPの最大の価値は、個別のアラートを「攻撃経路」として統合的に評価できる点です。

たとえば、S3バケットの公開設定(CSPM検出)、過剰なIAM権限(CIEM検出)、SQLインジェクション脆弱性(DAST検出)が同一のアプリケーションに存在する場合、これらは単独のリスクではなく「即座に攻撃可能な経路」として評価されます。

インターネットへの露出度、データの機密性、攻撃者による悪用実績(EPSS)なども考慮した総合的なリスクスコアにより、修復すべき対象が明確になります。

2. SOCとDevOpsの連携強化

アラートが統合され、コンテキストが付与されることで、DevOpsチームが自らセキュリティ対応を実行できるようになります。

IaCの修正、コンテナイメージの更新、権限の縮小——これらの対応をDevOpsチームが直接行うことで、SOCは緊急性の高いインシデント対応に集中できます。セキュリティが「ブロッカー」ではなく「イネーブラー」として機能する体制が実現します。

3. TCO(総所有コスト)の最適化

複数ツールのライセンス費用、個別の運用工数、ツール間連携の開発コストを大幅に削減できます。

また、アラートの優先順位付けにより、対応工数そのものが削減されます。「すべてのアラートに対応する」から「本当に危険なリスクに集中する」へのシフトは、限られたセキュリティリソースの有効活用につながります。

4. DevSecOpsの実現

開発者がCI/CDパイプライン内でセキュリティ結果を即時確認できる環境が整います。

プルリクエスト時点で脆弱性や設定ミスがフィードバックされるため、本番環境にリスクが持ち込まれる前に修正が完了します。「セキュリティは後工程」から「セキュリティは開発の一部」への転換が実現します。

CNAPPだけでは解決できない3つの課題

CNAPPは強力なプラットフォームですが、すべてのクラウドセキュリティ課題を解決するわけではありません。導入前に理解しておくべき限界があります。

課題1:管理外資産(シャドーIT)の把握

CNAPPはクラウドアカウントに接続して資産を監視しますが、管理外のクラウドリソース——未承認のテスト環境、放置されたサブドメイン、開発者が個人アカウントで作成したリソース——は監視対象外です。

これらの管理外資産が攻撃の入口となるケースは少なくありません。外部からの視点で攻撃対象領域を把握する ASM(Attack Surface Management) との併用が有効です。

課題2:実行中アプリケーションの動的脆弱性

CSPMはインフラ設定、SCA/SBOMは既知の脆弱性を検出しますが、アプリケーション固有のロジック欠陥——認証バイパス、ビジネスロジックの脆弱性、APIの不適切な実装——は検出できません。

実行中のアプリケーションに対して疑似攻撃を実施する DAST(Dynamic Application Security Testing) により、OWASP Top 10に代表されるWebアプリケーション脆弱性を実環境で検証する必要があります。

課題3:サプライチェーン全体のリスク

SBOM機能は自社アプリケーションの依存関係を可視化しますが、サードパーティベンダーのセキュリティ状況——利用しているSaaSの脆弱性、委託先のセキュリティ体制——は対象外です。

サプライチェーン全体のリスクを管理するには、TPRM(Third-Party Risk Management) の観点も必要になります。

CNAPPプラットフォームの選び方:5つの評価軸

市場には多くのCNAPPソリューションが存在します。自社に最適なプラットフォームを選定するための評価軸を解説します。

評価軸1:エージェントレス vs エージェントベース

エージェントレス方式は、クラウドAPIを通じてスキャンを実行するため、導入が容易で運用負荷が低いのが特徴です。一方、ランタイムの詳細な監視には限界があります。

エージェントベース方式は、ワークロードにエージェントをインストールすることで、リアルタイムの脅威検出やプロセスレベルの可視化が可能です。ただし、導入・運用の工数が増加します。

多くの企業では、エージェントレスをベースに、重要なワークロードにのみエージェントを導入するハイブリッドアプローチが現実的です。

評価軸2:マルチクラウド対応

AWS、Azure、GCPなど複数のクラウドを利用している場合、統一されたポリシー管理と可視化が重要です。各クラウドの機能差異を吸収し、一貫したセキュリティ基準を適用できるかを確認してください。

評価軸3:CI/CDパイプラインとの統合

GitHub Actions、GitLab CI、Jenkins、CircleCIなど、自社で利用しているCI/CDツールとの統合が容易かどうかを確認します。開発者の既存ワークフローを大きく変更せずにセキュリティを組み込めることが、DevSecOps成功の鍵です。

評価軸4:リスクスコアリングのロジック

単純な重大度(Critical/High/Medium/Low)だけでなく、攻撃経路、露出度、悪用実績(EPSS)、資産の重要度などを組み合わせたコンテキストベースのスコアリングが可能かを確認します。

「Critical脆弱性が1,000件」というアラートと「実際に攻撃可能な経路が3件」というアラートでは、対応の優先順位がまったく異なります。

評価軸5:日本語サポートと国内実績

海外製品を選定する場合、日本語ドキュメント、日本語サポート、国内での導入実績を確認することをお勧めします。とくにインシデント発生時の迅速なコミュニケーションは、言語の壁が大きな障壁となりえます。

Securifyが実現する「CNAPPを超えた」統合セキュリティ

Securifyは、CNAPPの基本機能に加え、外部攻撃面の管理と動的アプリケーションテストを統合した包括的なセキュリティプラットフォームです。

ASM:外部からの攻撃対象領域を網羅的に把握

SecurifyのASM機能は、CNAPPの監視範囲を外部視点で拡張します。インターネットに露出しているすべての資産——S3バケット、サブドメイン、放置されたテスト環境——を自動で発見し、管理外資産も含めた攻撃対象領域を可視化します。

攻撃者と同じ視点で自社の露出状況を把握することで、CSPMだけでは見えないリスクを特定できます。

DAST:実環境でのアプリケーション脆弱性検証

SecurifyのDAST機能は、実行中のアプリケーションに対して疑似攻撃を実施します。SQLインジェクション、クロスサイトスクリプティング(XSS)、認証の不備など、OWASP Top 10に代表される脆弱性を本番同等環境で検証します。

CI/CDパイプラインに統合することで、本番環境へのデプロイ前にアプリケーション層の脆弱性を検出・修正できます。

CSPM:開発から本番まで一貫した設定管理

SecurifyのCSPM機能は、IaCスキャンと本番環境の監視を同一エンジンで実行します。開発段階で修正された設定が本番環境で再発しないことを継続的に検証し、設定ドリフトを防止します。

統合リスクスコアリング:優先順位付けの精度向上

Securifyは、ASM・CSPM・SBOM・DASTのデータを統合し、リスクスコアを動的に計算します。

単なる重大度ではなく、インターネットへの露出状況、攻撃者による悪用実績(EPSS)、資産の事業上の重要度を組み合わせた評価により、「本当に対応すべきリスク」を特定します。従来のCSPMで大量に発生していたアラートを、実際のセキュリティインシデントにつながる可能性の高いリスクに絞り込みます。

まとめ

クラウドネイティブ時代のセキュリティは、ツールの数を増やすことではなく、リスクの理解を統合することで強化されます。

CNAPPは、サイロ化したセキュリティツールを統合し、攻撃経路を考慮したリスク評価を実現するプラットフォームです。ただし、管理外資産の把握やアプリケーション層の動的テストなど、CNAPPだけでは対応できない領域も存在します。

自社のクラウド環境とセキュリティ要件を踏まえ、CNAPPをベースに必要な機能を拡張していくアプローチが、現実的かつ効果的な選択肢です。

次のステップ

クラウドセキュリティの現状を把握することが、改善への第一歩です。

Securifyでは、貴社のクラウド環境を対象とした無料セキュリティ診断を提供しています。現在の設定状況、検出されるリスク、優先的に対応すべき項目を可視化し、具体的な改善計画の策定をサポートします。

ご興味のある方はぜひお問い合わせください

→ Securifyの詳細はこちら