CAASM(サイバー資産攻撃対象領域管理)とは?〜 資産可視化の本質と、統合プラットフォームが注目される理由 〜

はじめに:「見えない資産」が攻撃を招く

「自社にいくつのIT資産があるか」——この問いに自信を持って答えられるセキュリティ責任者は、驚くほど少ないのが現実です。

ある調査では、組織が把握できているIT資産は全体の60〜70%程度に過ぎないと言われています。残りの30〜40%は、シャドーIT、未管理のクラウドインスタンス、忘れ去られた開発環境として、静かに攻撃対象領域を広げ続けています。

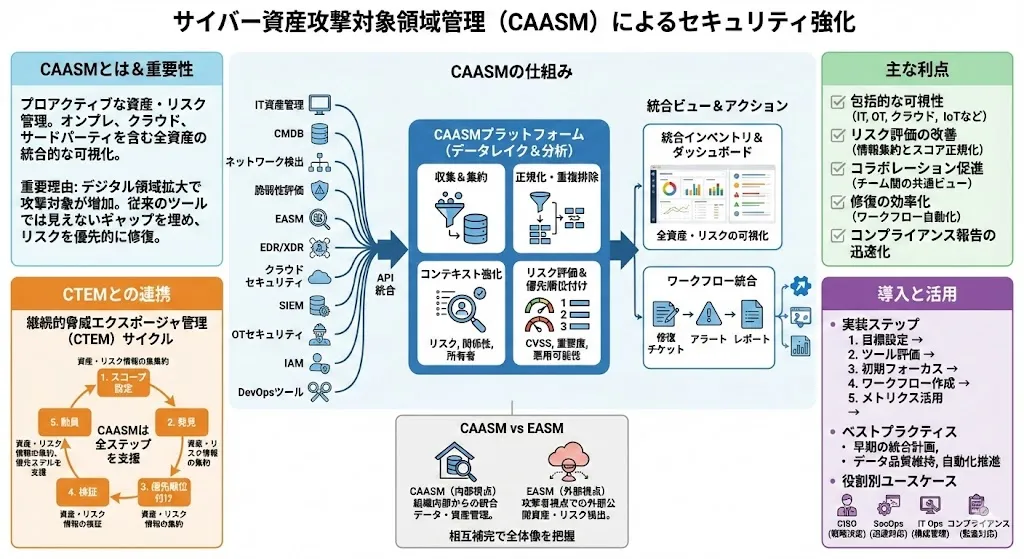

こうした「資産可視性の欠如」を解決するために、Gartnerが提唱したのがCAASM(Cyber Asset Attack Surface Management:サイバー資産攻撃対象領域管理)という概念です。

本記事では、Gartnerの公式定義に基づいてCAASMを正確に解説し、混同されがちなASM、EASM、CSPMとの違いを明らかにします。その上で、CAASMの思想を実現するための具体的なアプローチについて考察します。

CAASM(Cyber Asset Attack Surface Management)とは何か?

Gartnerによる公式定義

Gartnerは、CAASMを以下のように定義しています。1

「CAASMは、セキュリティチームが資産の可視性とエクスポージャーの課題を克服することを可能にする新興技術である。組織は主にAPI連携を通じて既存ツールからデータを収集し、すべての資産(内部・外部)を可視化し、統合データに対してクエリを実行し、脆弱性やセキュリティコントロールのギャップの範囲を特定し、問題を修復することを可能にする。」

この定義から読み取れるCAASMの本質は以下の3点です。

CAASMの3つの本質的特徴

1. 「API連携による既存ツールからのデータ統合」が核心

CAASMは、自らネットワークをスキャンするツールではありません。既に組織に導入されているセキュリティツールやIT管理ツールからAPI連携でデータを収集し、統合・正規化する「データ集約プラットフォーム」です。

データソースとなる既存ツールの例:

- CMDB(構成管理データベース)

- 脆弱性スキャナ

- EDR(エンドポイント検出・対応)

- EASM(外部アタックサーフェス管理)

- CSPM(クラウドセキュリティ態勢管理)

- IAM(ID・アクセス管理)

- クラウドプラットフォームAPI(AWS、Azure、GCP)

2. 「Single Source of Truth(信頼できる唯一の情報源)」の構築

セキュリティチームが抱える最大の課題は、資産情報がサイロ化していることです。CMDBには一部の資産情報があり、脆弱性スキャナには別の情報があり、クラウドコンソールにはまた別の情報がある——これらが連携していないため、「全体像」を把握できません。

CAASMは、これらの分散したデータを1つのプラットフォームに統合し、セキュリティ分析のための統一されたデータ基盤を提供します。

3. セキュリティ用途に特化したクエリと分析

従来のCMDB(構成管理データベース)も資産管理を行いますが、その目的はITSM(ITサービス管理)、つまりライフサイクル管理や財務管理です。

CAASMは、セキュリティ用途に最適化されています。具体的には:

- 「EDRエージェントがインストールされていない資産はどれか?」

- 「外部公開されており、かつ脆弱性が存在する資産はどれか?」

- 「特定のCVEに該当する資産は何台あるか?」

といったセキュリティ観点のクエリを実行し、ギャップの特定と修復優先順位付けを行います。

混同されやすい用語を整理:ASM・EASM・CAASM・CSPMの違い

CAASMを理解する上で、関連する概念との違いを正確に把握することが重要です。

用語の関係性

Gartnerは、ASM(Attack Surface Management)を包括的な概念として位置づけ、その下に以下の3つの技術領域を定義しています。2

| 略称 | 正式名称 | 概要 |

|---|---|---|

| EASM | External Attack Surface Management | インターネット上に公開された外部資産を攻撃者の視点で発見・監視 |

| CAASM | Cyber Asset Attack Surface Management | 既存ツールからAPI連携でデータを統合し、内部・外部資産を包括的に可視化 |

| DRPS | Digital Risk Protection Services | ダークウェブやSNS等での自社情報流出・ブランド侵害を監視 |

EASMとCAASMのアプローチの違いについて

| 観点 | EASM | CAASM |

|---|---|---|

| 視点 | Outside-In(外部から内部を見る) | 360°(内部・外部両方を統合) |

| 手法 | 能動的スキャン(インターネットをスキャンして発見) | 受動的データ収集(既存ツールからAPI連携) |

| 対象 | 外部公開資産のみ | 内部資産+外部資産 |

| 発見対象 | 未知の外部資産(シャドーIT) | 既知資産の包括的可視化とギャップ特定 |

| データソース | 独自スキャン結果 | CMDB、EDR、脆弱性スキャナ、EASMも含む |

重要なポイント:EASMはCAASMの「データフィード」の1つ

EASMが発見した外部資産情報は、CAASMに取り込まれ、内部の資産情報と統合されます。つまり、EASMとCAASMは競合するものではなく、補完関係にあります。

CSPM vs CAASM:カバー領域の違い

| 観点 | CSPM | CAASM |

|---|---|---|

| 目的 | クラウド環境の設定不備・コンプライアンス違反を検出 | あらゆる資産(クラウド含む)の包括的可視化 |

| 対象 | AWS、Azure、GCPなどのクラウドリソース | クラウド+オンプレミス+エンドポイント+ユーザー等 |

| 手法 | クラウドAPIに直接接続して設定を監視 | 既存ツール(CSPMを含む)からデータを統合 |

重要なポイント:CSPMもCAASMの「データフィード」の1つ

CSPMが検出したクラウドの設定不備情報は、CAASMに取り込まれ、他の資産情報と相関分析されます。例えば「設定不備があるクラウドリソースのうち、外部からアクセス可能なものはどれか」といった分析が可能になります。

CAASMが必要とされる背景:なぜ「データ統合」が重要なのか

ツールのサイロ化がもたらす課題

多くの組織では、以下のようなセキュリティツールが個別に導入されています。

- 外部可視化:EASMツール

- クラウド監視:CSPMツール

- エンドポイント保護:EDRツール

- 脆弱性管理:脆弱性スキャナ

- 資産管理:CMDB / IT資産管理ツール

問題は、これらが連携せず「サイロ化」していることです。

具体的な課題例:

| シナリオ | サイロ化による問題 | CAASMによる解決 |

|---|---|---|

| EASMで外部公開サーバーを発見 | そのサーバーにどんな脆弱性があるか不明 | 脆弱性スキャナのデータと統合し、リスクを即座に把握 |

| CSPMでS3バケットの公開設定を検出 | それが本当に外部到達可能か不明 | EASMデータと照合し、実際のリスクを評価 |

| 脆弱性スキャナで1,000件の脆弱性を検出 | どれを優先すべきか判断困難 | 資産の重要度、外部公開状況、EDRの有無と相関分析して優先順位付け |

CAASMの価値:「点」を「線」でつなぐ

CAASMの真の価値は、個々のツールが生成する「点」の情報を、「線」でつないで全体像を可視化することにあります。

これにより、以下が可能になります:

- コンテキストに基づくリスク評価:CVSSスコアだけでなく、「外部公開か」「重要資産か」「保護対策があるか」を総合判断

- セキュリティギャップの特定:「EDRがインストールされていない資産」「パッチ未適用の公開サーバー」を即座に抽出

- コンプライアンス対応の効率化:統合された資産データベースから監査用レポートを自動生成

CAASMを実現する2つのアプローチ

CAASMの思想(資産情報の統合と一元管理)を実現するには、大きく分けて2つのアプローチがあります。

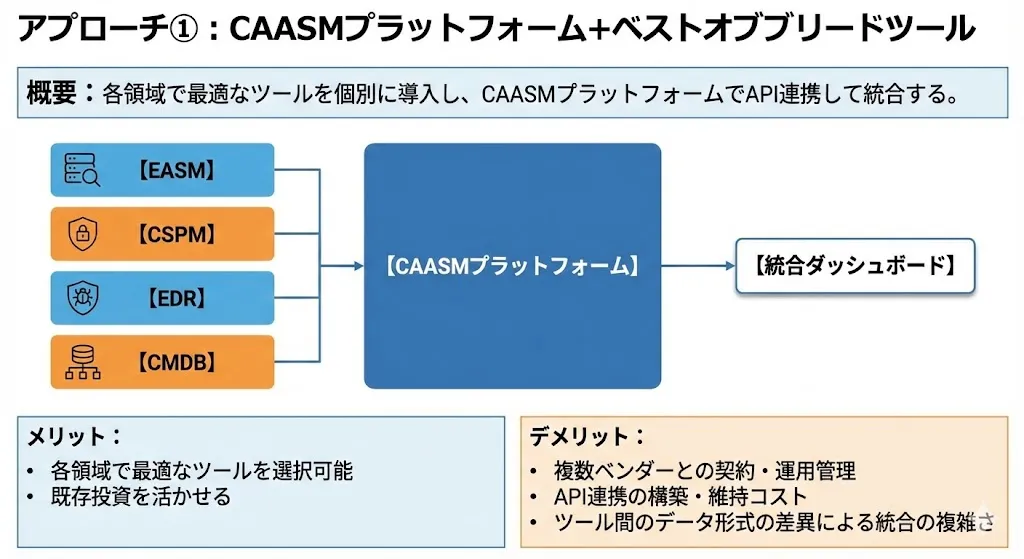

アプローチ①:CAASMプラットフォーム+ベストオブブリードツール

概要: 各領域で最適なツールを個別に導入し、CAASMプラットフォームでAPI連携して統合する。

メリット:

- 各領域で最適なツールを選択可能

- 既存投資を活かせる

デメリット:

- 複数ベンダーとの契約・運用管理

- API連携の構築・維持コスト

- ツール間のデータ形式の差異による統合の複雑さ

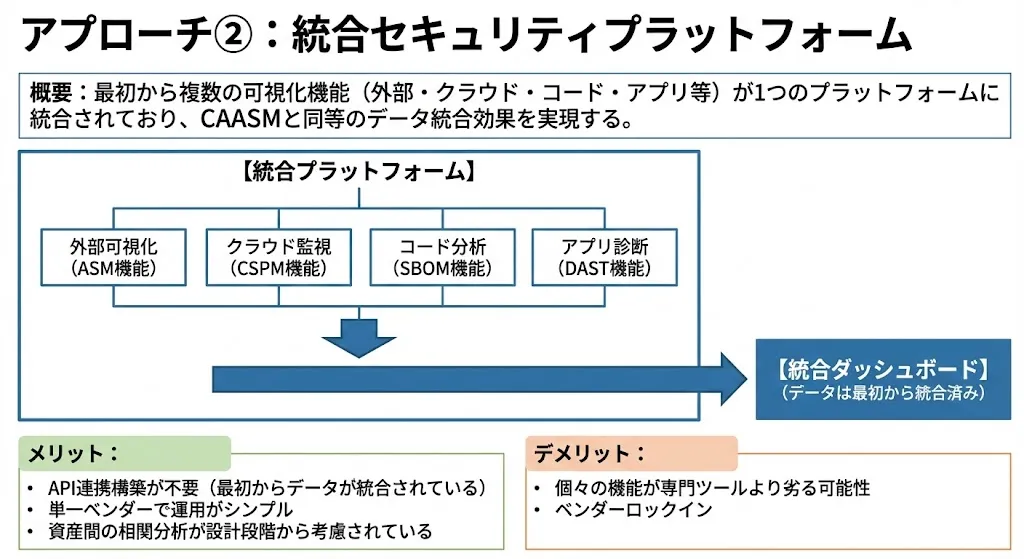

アプローチ②:統合セキュリティプラットフォーム

概要: 最初から複数の可視化機能(外部・クラウド・コード・アプリ等)が1つのプラットフォームに統合されており、CAASMと同等のデータ統合効果を実現する。

メリット:

- API連携構築が不要(最初からデータが統合されている)

- 単一ベンダーで運用がシンプル

- 資産間の相関分析が設計段階から考慮されている

デメリット:

- 個々の機能が専門ツールより劣る可能性

- ベンダーロックイン

どちらを選ぶべきか?

| 状況 | 推奨アプローチ |

|---|---|

| 既に多数のセキュリティツールを導入済み | ①CAASMプラットフォームで統合 |

| これからセキュリティ基盤を構築 | ②統合プラットフォームが効率的 |

| 大規模組織で各領域に専門チームがいる | ①各チームが最適ツールを選択+CAASM統合 |

| 中規模組織でリソースが限られる | ②統合プラットフォームで運用負荷を軽減 |

CAASM / 統合プラットフォーム導入のステップ

ステップ1:現状の資産可視性を評価

まず、自組織の現状を把握します。

- 現在、資産情報はどこに存在しているか?(CMDB、クラウドコンソール、スプレッドシート等)

- どの程度の資産が「見えていない」可能性があるか?

- セキュリティチームが資産情報を得るのにどれだけ時間がかかっているか?

ステップ2:優先すべき可視化領域を決定

すべてを一度に実現しようとすると、アラート過多や運用負荷で失敗します。

- 外部リスクが高い場合:まずEASM / 外部可視化から

- クラウド移行中の場合:まずCSPM / クラウド可視化から

- 開発組織が大きい場合:まずSBOM / コード可視化から

ステップ3:段階的に可視化範囲を拡大

1つの領域で運用プロセスが確立したら、次の領域を追加します。

推奨順序:

- 外部可視化(ASM):効果が見えやすく、導入ハードルが低い

- クラウド可視化(CSPM):設定不備は即座に修正可能

- コード可視化(SBOM):開発チームとの連携が必要

- アプリ診断(DAST):定期的な診断サイクルの確立

ステップ4:相関分析とプロセスの最適化

複数の可視化レイヤーが揃ったら、相関分析を活用した優先順位付けを行います。

- 「外部公開×脆弱性あり×保護なし」の資産を最優先で対応

- 定期的なレビューサイクルの確立

- 経営層へのリスクレポーティング

まとめ:CAASMの本質を理解し、自組織に最適なアプローチを選ぶ

本記事では、Gartnerの定義に基づいてCAASMを正確に解説しました。

重要なポイント

- CAASMは「API連携によるデータ統合プラットフォーム」である

- 特定の機能を持つことではなく、既存ツールからデータを収集・統合することが本質

- 特定の機能を持つことではなく、既存ツールからデータを収集・統合することが本質

- EASM・CSPMはCAASMの「データソース」であり、包含関係にはない

- CAASMはこれらのツールと競合するのではなく、これらからデータを受け取る側

- CAASMはこれらのツールと競合するのではなく、これらからデータを受け取る側

- CAASMの思想を実現するアプローチは複数ある

- CAASMプラットフォーム+ベストオブブリードツール

- 最初から統合された統合セキュリティプラットフォーム

- 重要なのは「ツール」ではなく「資産可視化という目的」

- どのアプローチを選ぶにせよ、ゴールは「資産の包括的可視化とセキュリティギャップの特定」

2025年以降の展望

Gartnerは、CTEM(Continuous Threat Exposure Management:継続的脅威エクスポージャー管理)を今後5年間のセキュリティトレンドとして提唱しており、CAASMはCTEMを支える重要な技術要素として位置づけられています。3

資産可視化への投資は、単なるコンプライアンス対応ではなく、プロアクティブなセキュリティ体制構築のための基盤です。

▶ ASM・CSPM・SBOM・DASTを統合したセキュリティプラットフォームSecurifyの詳細はこちら

4つの可視化レイヤーを1つのプラットフォームで提供し、CAASMと同等の資産統合・相関分析を実現します。